DC-7靶机笔记

DC-7

DC-7 is another purposely built vulnerable lab with the intent of gaining experience in the world of penetration testing.

While this isn’t an overly technical challenge, it isn’t exactly easy.

While it’s kind of a logical progression from an earlier DC release (I won’t tell you which one), there are some new concepts involved, but you will need to figure those out for yourself. :-) If you need to resort to brute forcing or dictionary attacks, you probably won’t succeed.

What you will need to do, is to think “outside” of the box.

Waaaaaay “outside” of the box. :-)

The ultimate goal of this challenge is to get root and to read the one and only flag.

Linux skills and familiarity with the Linux command line are a must, as is some experience with basic penetration testing tools.

For beginners, Google can be of great assistance, but you can always tweet me at @DCAU7 for assistance to get you going again. But take note: I won’t give you the answer, instead, I’ll give you an idea about how to move forward.

信息收集

nmap发现80和22

网站用的drupal8

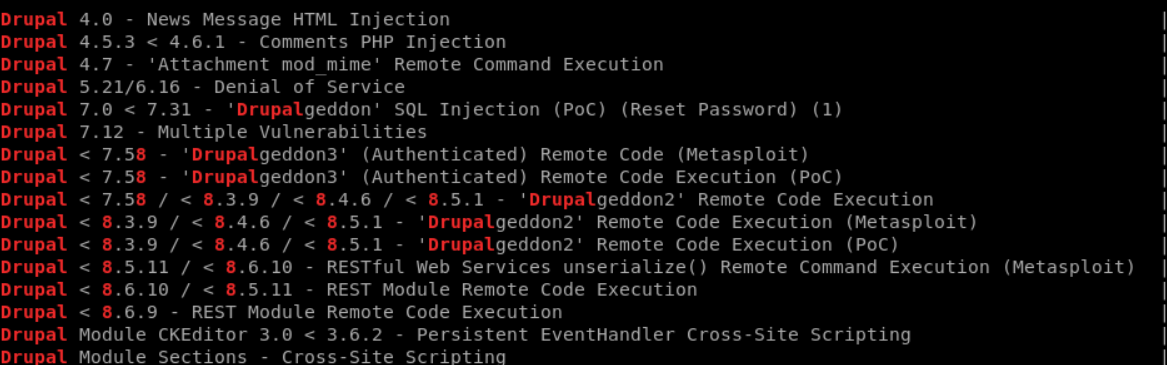

searchspliot看一下drupal8的利用exp

试了试都失败了

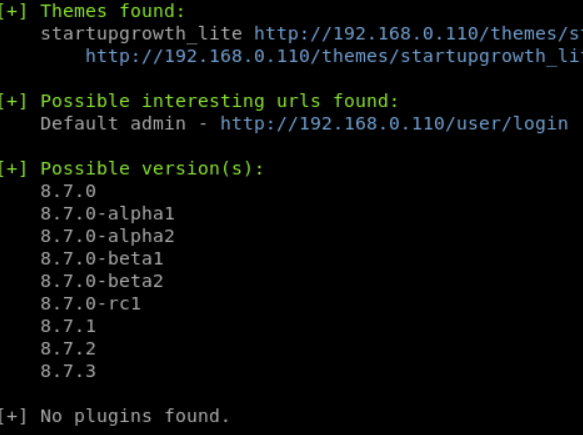

试一下drupal的漏洞扫描工具droopescan只是发现了该网站时drupal8.7以上再没啥信息

扫描了一下后台目录

发现管理员登陆地址

利用cewl制作密码字典

尝试用admin爆破,无果

对搜索出来的目录看看有没有信息泄露

然后没发现啥有用信息

getshell

后台登陆不上去

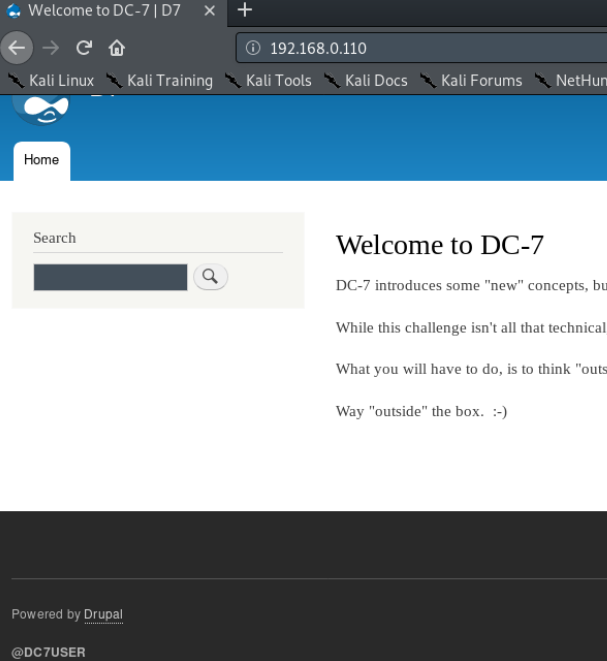

那就再去前台收集信息

发现下方有个@DC7user

会不会这个网站是dc7user开发的

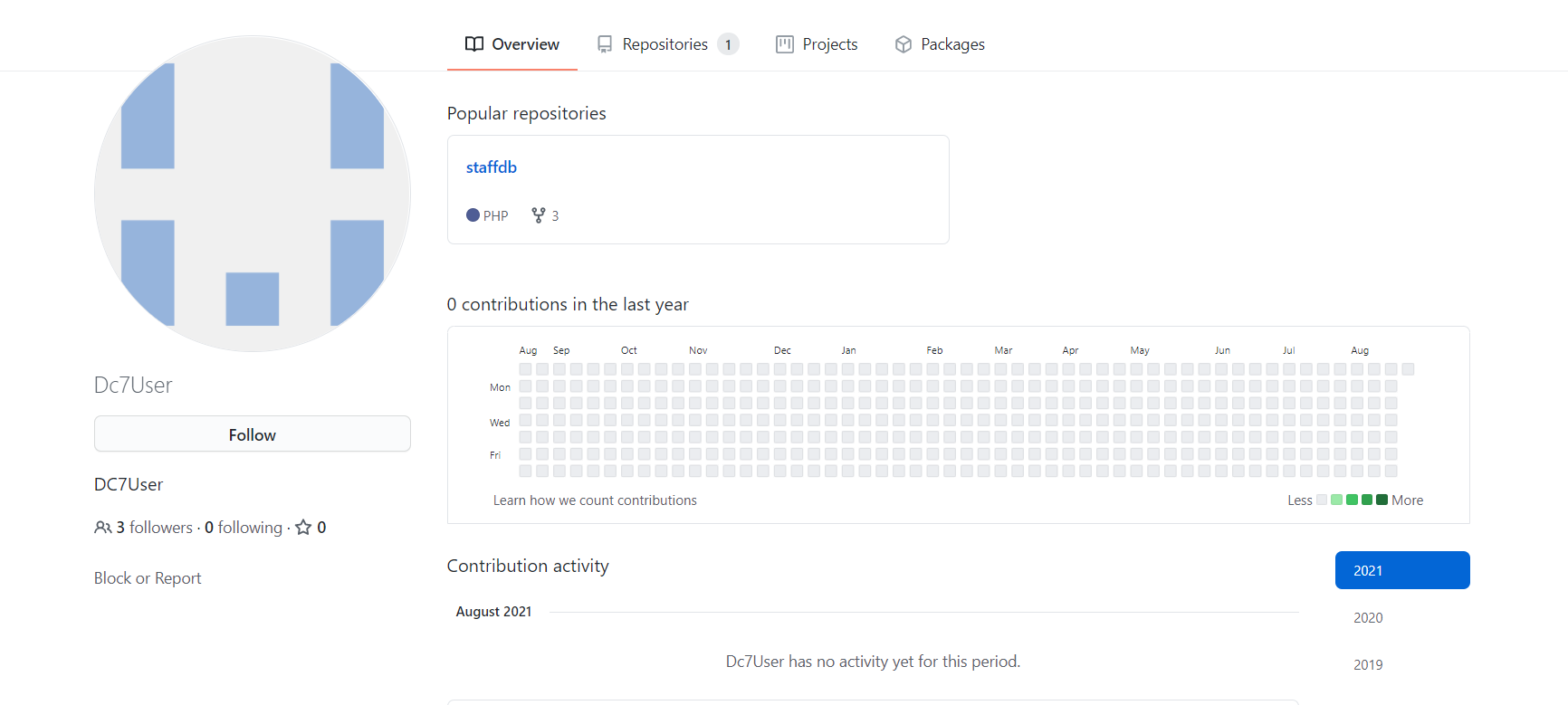

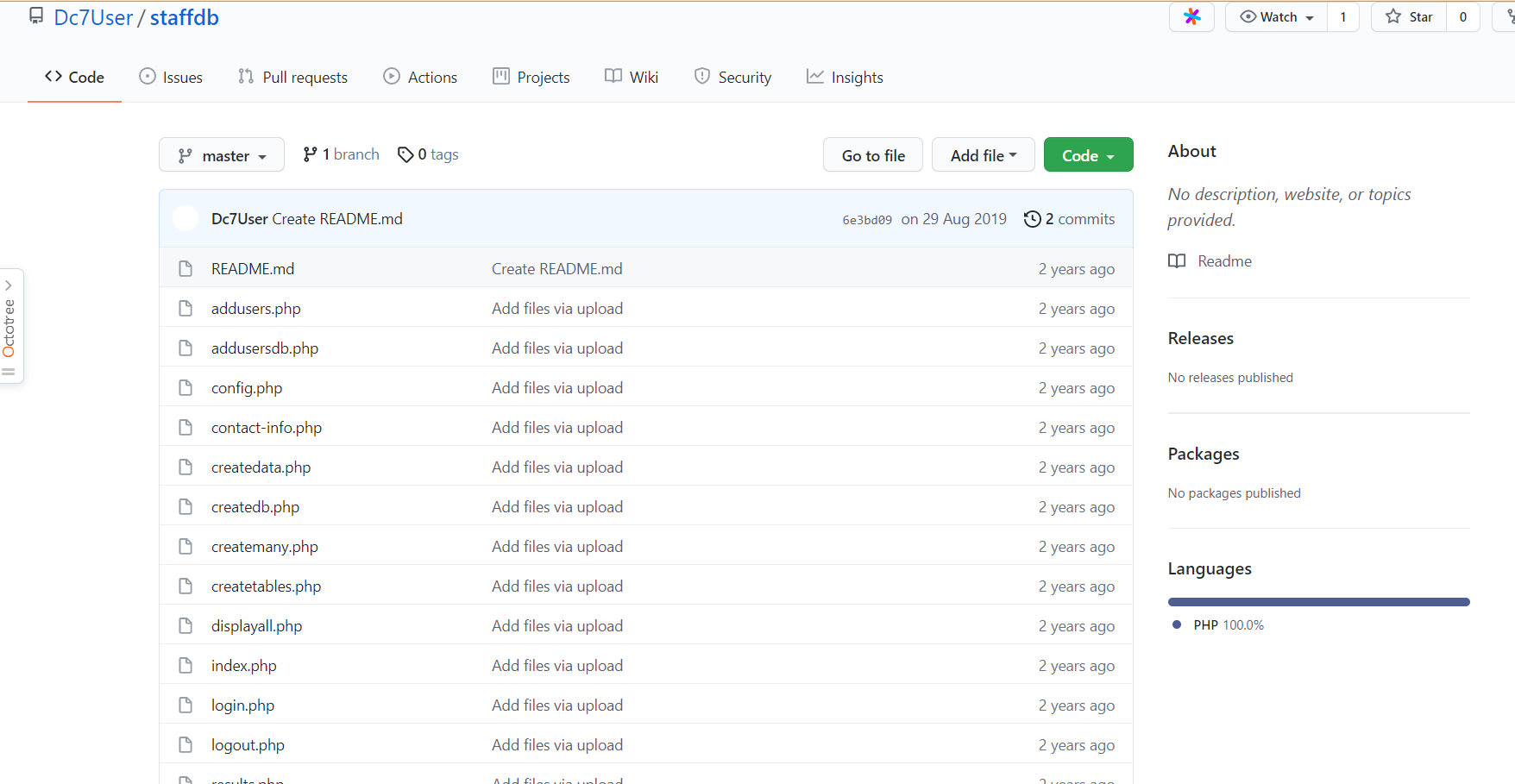

尝试去github搜索

看目录结构应该是网站源码

搜索配置信息,看是否有密码泄露

在config.php中找到了数据库密码

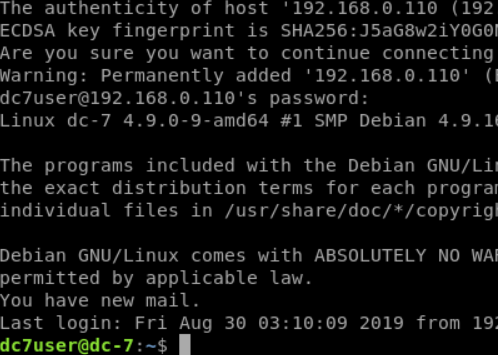

话不多说到ssh上去试试

连接成功

getshell

提权

提权思路

登录dc7user后看到邮件

发现root会定时运行backups.sh来备份网站

如果我们能在backups.sh中加入反弹shell代码

那么下一次root在执行backups.sh时就可以获得root权限

那么现在看一下谁能修改该文件

发现www-data组的都可以修改该文件,而我们现在时dc7user身份

所以当务之急是获得www-data的shell

获得www-data的shell的一般方法是:

1.登陆网站后台寻找写马点

2.写入一句话木马 @system

3.然后url中递交payload用nc反弹shell

4.这样服务器在执行反弹shell后我们就可以获得www-data的shell

那么现在就是要先登录网站后台:

1.我们需要admin的密码

2.drush是管理drupal的命令行工具

3.可以用drush来修改admin的密码

4.用修改的密码登录后台

然后找写马点:

1.文件上传处没法利用

2.模板修改处发现可以上传image,尝试了发现还是不能上传shell

3.add content处发现不仅可以给前台页面添加html代码也可以添加php代码,也就是给前台页面添加php代码

4.那么就给该前台页面的后端文件写入一句话木马

5.一句话木马的url就是前台页面的url

然后在url中添加反弹shell的参数来反弹www-data的shell给我们

接下来就修改backups.sh

然后本地监听端口

等待下一次root用户备份网站时

我们就能获得root的shell

https://blog.csdn.net/weixin_44214107/article/details/101123371